Überblick über das IT-Sicherheitsrecht

- Das deutsche IT-Sicherheitsrecht ist äußerst komplex und in einer Art Schichtenmodell aufgebaut

- Es wird ein kurzer Abriss über die wichtigsten Normen und deren Verhältnis zueinander gegeben

- Insbesondere wird das neue NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz eingeordnet

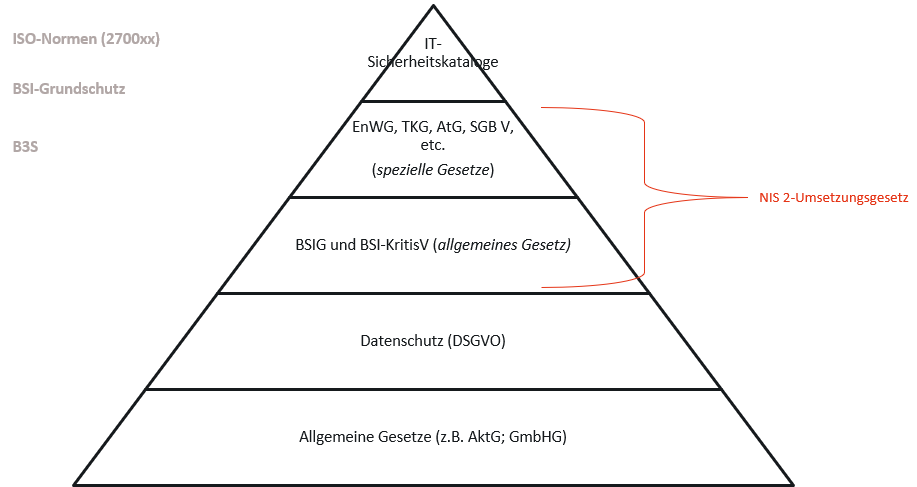

In Deutschland existiert kein einzelnes Gesetz, das die IT-Sicherheit umfassend und abschließend regelt. Vielmehr greifen verschiedene Rechtsgrundlagen in einem komplexen Schichtenmodell ineinander. Das folgende Schaubild stellt dies grafisch dar:

Dabei gilt der Grundsatz, dass das speziellere Gesetz das allgemeinere Gesetz verdrängt. Dies wird als juristischer Lex-specialis-Grundsatz bezeichnet.

Die einzelnen Schichten des IT-Sicherheitsrechts

Auf der ersten Schicht finden sich die allgemeinen Gesetze, also solche Gesetze, die für alle Unternehmen gelten. So ergibt sich z.B. bisher die Haftung für Verstöße gegen IT-Sicherheitspflichten aus eben diesen allgemeinen Gesetzen. Zwar finden sich zukünftig im BSIG spezielle Regeln für die Haftung (§ 38 BSIG). Allerdings werden diese voraussichtlich nicht abschließend sein, weshalb ergänzend weiterhin auf die allgemeinen Regeln zurückgegriffen werden muss. Gemeint sind hiermit insbesondere § 93 Abs. 2 Aktiengesetz (AktG) und § 43 Abs. 2 GmbH-Gesetz (GmbHG) für die Innenhaftung des Geschäftsführers gegenüber der eigenen Gesellschaft.

Auf der zweiten Schicht finden sich die Regeln zum Datenschutz. Insbesondere die Datenschutz-Grundverordnung (DSGVO) ist hierbei die relevante Rechtsquelle. Geregelt wird der Umgang mit personenbezogenen Daten. Auch in der DSGVO finden sich Regeln zum Schutz der IT-Sicherheit, allerdings speziell für personenbezogene Daten.

Auf der dritten Schicht findet sich das BSIG und darauf basierend die BSI-KritisV. Das BSIG ist das wichtigste IT-Sicherheitsgesetz, denn dort finden sich die grundlegenden Regeln zum Schutz der IT-Sicherheit. Diese Regeln gelten, soweit nicht speziellere Gesetze andere Regeln festlegen. Auf Grundlage des BSIG wurde die BSI-KritisV erlassen, die mit ihren Schwellenwerten näher bestimmt, ab wann eine Anlage eine kritische Infrastruktur ist.

Auf vierten Schicht finden sich die spezialgesetzlichen IT-Sicherheitsgesetze für spezielle Sektoren. So finden sich beispielsweise im EnWG spezielle Regeln für den Energiesektor und im TKG spezielle Regeln für den Telekommunikationssektor. Soweit spezielle Regeln (z.B. im EnWG) vorhanden sind gehen diese den allgemeineren Regeln (z.B. des BSIG) vor.

Auf der obersten Schicht finden sich die IT-Sicherheitskataloge. Grundlage sind entsprechende Ermächtigungsgrundlagen im EnWG und im TKG. Auf Grund dieser Regelungen werden die Regulierungsbehörden in diesen Sektoren dazu verpflichtet, die Pflichten der Betreiber in diesen Sektoren näher zu bestimmen. Faktisch wird über diese IT-Sicherheitskataloge eine behördliche Ausgestaltung der Gesetze vorgenommen.

Außerhalb der Normenpyramide finden sich die ISO/IEC-Normen der 27000-Familie, der IT-Grundschutz des BSI und die branchenspezifischen Sicherheitsstandards (B3S). Diese Regelungen befinden sich außerhalb der Normenpyramide, da sie nicht verpflichtend sind, sondern verschiedene Möglichkeiten darstellen die gesetzlichen IT-Sicherheitspflichten zu erfüllen. Allerdings haben diese Normen in der Praxis einen sehr hohen Stellenwert, da es sich um akzeptierte Frameworks handelt, mit denen die gesetzlichen Pflichten (relativ) rechtssicher erfüllt werden können. Zudem sind insbesondere die ISO/IEC-Normen der 27000er-Familie teilweise Vorlage für die gesetzlichen Regelungen gewesen.

Einordnung des NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz

Das NIS-2-Umsetzungsgesetz ist das deutsche Umsetzungsgesetz für die europäische NIS-2-Richtlinie. Es ist ein sogenanntes Artikelgesetz, also kein einheitliches Gesetz (wie z.B. das GmbhG) sondern ein Überbegriff für verschiedene gesetzliche Regelungen. Das wichtigste dort geregelte Gesetz ist das BSIG, denn hierbei handelt es sich um das allgemeine IT-Sicherheitsgesetz in Deutschland. Weiterhin werden hierdurch allerdings auch Regelungen im EnWG, TKG und einer Vielzahl von weiteren Gesetzen angepasst. Im obigen Schaubild wird also die dritte und vierte Schicht geregelt. Wenn in den Medien von neuen Gesetzen zur Cybersicherheit die Rede ist (z.B. im Handelsblatt), so handelt es sich um das NIS-2-Umsetzungsgesetz, da die europäische NIS-2-Richtlinie nicht direkt anwendbar ist. Sie muss in deutsches Recht umgesetzt werden, was mit dem NIS-2-Umsetzungsgesetz geschieht.

Faktisch ist das NIS-2-Umsetzungsgesetzes der Nachfolger der bisherigen IT-Sicherheitsgesetze, denn auch hierbei handelt es sich um Artikelgesetze, die Änderungen an mehreren Gesetzen zusammenfassen. Inoffiziell wird das NIS2UMsuCG deshalb teilweise auch IT-Sicherheitsgesetz 3.0 genannt.

Weitere wichtige Normen der IT-Sicherheitsregulierung

Insbesondere mit dem europäischen Cyber Resilience Act (CRA) und dem europäischen AI Act existieren weitere wichtige Regulierungen im Bereich der IT-Sicherheit. Der CRA wird insbesondere Anforderungen an die Hersteller von Produkten in Bezug auf die IT-Sicherheit ihrer Produkte aufstellen, während der AI Act allgemein den Umgang mit künstlicher Intelligenz reguliert. Beide Rechtsakte werden auch für die Betreiber von kritischen Infrastrukturen (bzw. zukünftig für Betreiber kritischer Anlagen und (besonders) wichtigen Einrichtungen) Auswirkungen haben. Sie sind allerdings keine spezifische Regulierung für eben diese Betreiber, weshalb diese Rechtsakte im Moment noch nicht weiter betrachtet werden (siehe aber hier für meinen Blog-Beitrag für einen Teil des AI Acts).